准备工具:

思科模拟器Cisco Packet Tracer 7.0+以上的版本

用心看完!

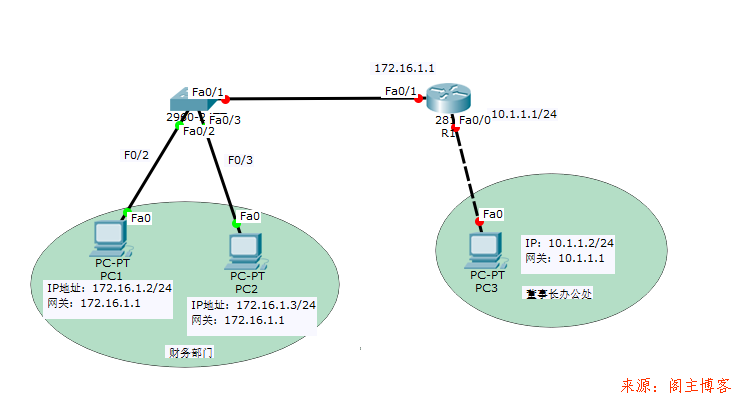

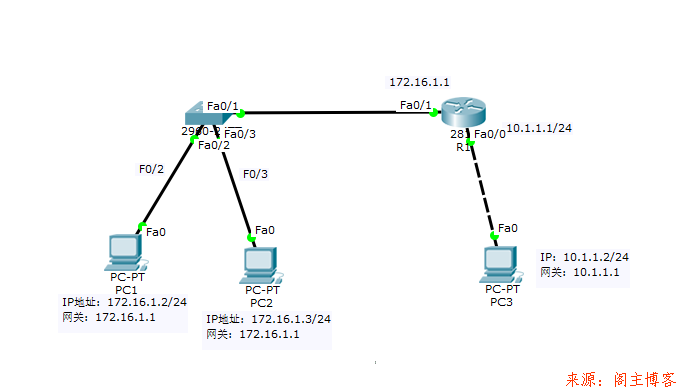

实验需求及拓扑图!

本次实验为只为一个目的:实现实验拓扑全网连通的前提下,让PC1不能访问PC2。

开始配置步骤:

1.依据本文提供的拓扑图建立对应的拓扑图,注意不要弄错路由器型号,接线中电脑和路由器用交叉线(两个设备为同种设备!),端口已在图中标明,一定要看清楚!

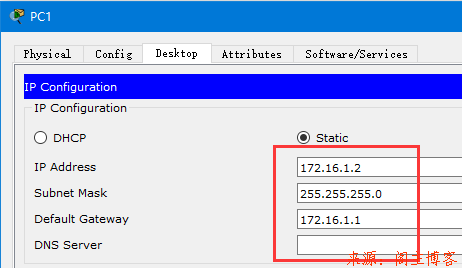

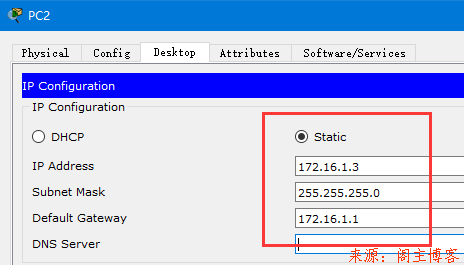

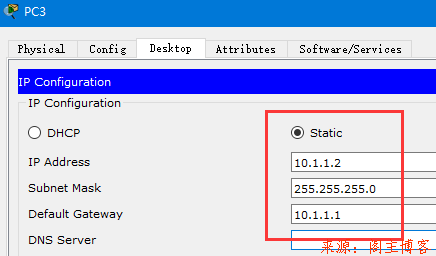

2.将三台PC机进行手动配置静态IP,基础,不讲解,只附图。

PC1:

PC2:

PC3:

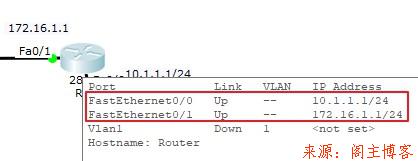

3.配置R1的两个端口IP,并且打开端口。

配置F0/1接口IP:

R1(config)#interface fastEthernet 0/1 //进入Fa0/1 R1(config-if)#ip address 172.16.1.1 255.255.255.0 //配置IP R1(config-if)#no shutdown //开启端口

配置F0/0接口IP:

R1(config)#interface fastEthernet 0/0 //进入Fa0/0 R1(config-if)#ip address 10.1.1.1 255.255.255.0//配置IP R1(config-if)#no shutdown //进入Fa0/1

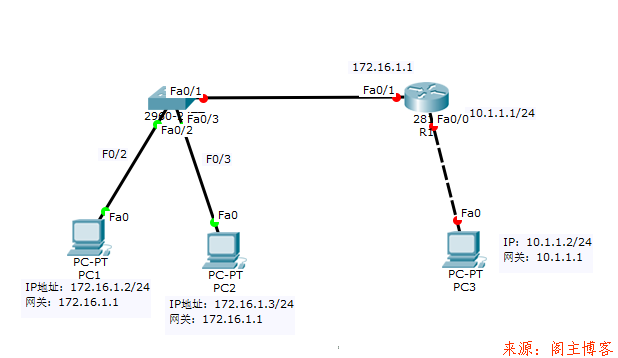

4.配置完成以后灯变绿了,在相互都可以ping通。

看,所有线路都绿了。不绿自己排查是否开启端口。

看,PC1能通往PC3、PC2也可以通往PC3、PC1也可以通往PC2。自行测试!!

5.接下来给R1配上标准ACL,我个人建议一般正常下都是在进站口配置访问控制,用来减少路由器的工作负担,所以本文就是在进站口做了应用,也就是同时还要将访问控制运用在R1的Fa0/1端口。

命令如下,“//”后面是注释代码意思。

R1(config)#access-list 10 deny host 172.16.1.2 //拒绝主机PC1的流量 R1(config)#access-list 10 permit any //允许其他主机的流量 R1(config)#interface fastEthernet 0/1 //进入Fa0/1端口配置模式 R1(config-if)#ip access-group 10 in //将ACL访问控制列表10应用于Fa0/1端口,同时在进站口就进行ACL的规则判断是否放行还是丢弃数据包

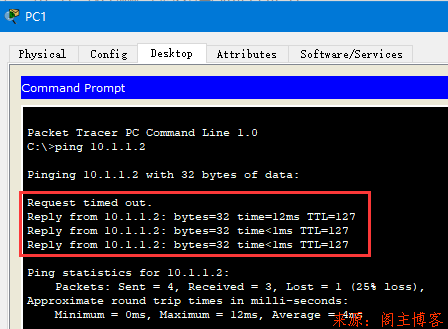

6.检验成果!

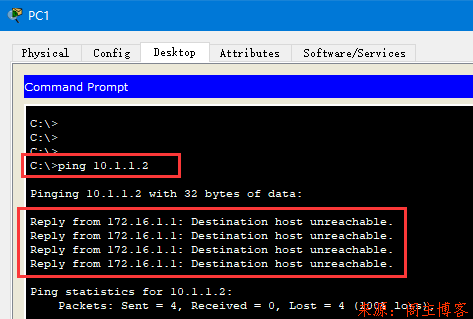

测试结果为PC1和PC3不通:

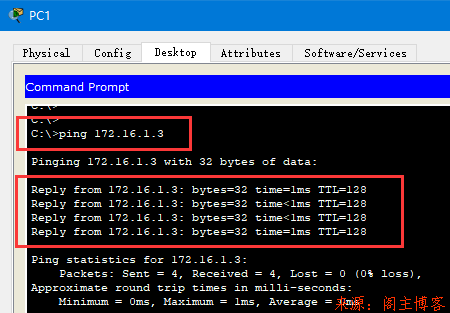

PC1和PC2能通:

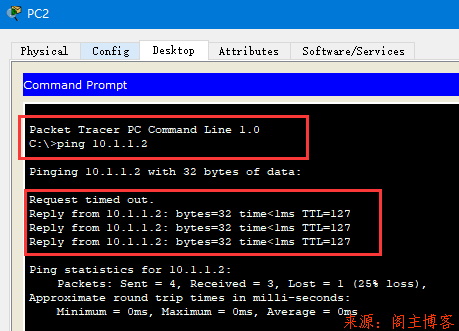

PC2和PC3能通:

总结:

本文其实在基础的IP配置命令上仅仅多打了三行代码(下面提供),希望看到本文的朋友能够吸取一定的经验,ACL访问控制的知识点也不局限于本文的配置,更多知识点可以去百度/谷歌(需要科学上网)查阅更多的相关ACL的只是。同时觉得文章不错的朋友可以文末左下动动小手角点个赞喔!

R1(config)#access-list 10 deny host 172.16.1.2 //拒绝主机PC1的流量 R1(config)#access-list 10 permit any //允许其他主机的流量 R1(config-if)#ip access-group 10 in //将ACL访问控制列表10应用于Fa0/1端口,同时在进站口就进行ACL的规则判断是否放行还是丢弃数据包

实验文件:

ACL标准访问控制.zip大小:132.4 K

已经过安全软件检测无毒,请您放心下载。

本文地址:https://www.mainblog.cn/131.html

版权声明:本文为原创文章,版权归 阁主 所有,欢迎分享本文,转载请保留出处!

免责申明:有些内容源于网络,没能联系到作者。如侵犯到你的权益请告知,我们会尽快删除相关内容。

版权声明:本文为原创文章,版权归 阁主 所有,欢迎分享本文,转载请保留出处!

免责申明:有些内容源于网络,没能联系到作者。如侵犯到你的权益请告知,我们会尽快删除相关内容。

黔ICP备19006353号-2

黔ICP备19006353号-2 贵公网安备 52052102000042号

贵公网安备 52052102000042号